Kaspersky: Top-Betrüger nehmen digitale Diebe mit gefälschten Krypto-Wallet-Schlüsseln ins Visier, um Gelder zu stehlen

Das Cybersicherheitsunternehmen Kaspersky hat einen einzigartigen Betrugsversuch aufgedeckt, der sich gegen Kryptodiebe richtet. Der Plan lockt Möchtegern-Opportunisten mit scheinbar überladenen Krypto-Wallets an, nur um dann deren Gelder abzuschöpfen, wenn sie versuchen, an den Köder zu gelangen. Dieser erfinderische Trick zeigt die wachsende Raffinesse von Cyberkriminellen im Bereich digitaler Vermögenswerte.

Laut Kaspersky geben sich Top-Betrüger als naive Krypto-Benutzer aus, indem sie in YouTube-Kommentaren öffentlich Seed-Phrasen, die für den Zugriff auf Krypto-Wallets erforderlichen Schlüssel, teilen. Diese Kommentare, die von neu erstellten Konten gepostet werden, enthalten häufig eine Bitte um Unterstützung bei der Überweisung von Geldern von einer Wallet, die angeblich erhebliche Vermögenswerte enthält.

„Betrüger haben einen neuen Trick erfunden … Sie veröffentlichen Krypto-Wallet-Seed-Phrasen in YouTube-Kommentaren über neu erstellte Konten“, erläuterte Kaspersky-Analyst Mikhail Sytnik kürzlich in einem Blogbeitrag .

Unter Dieben gibt es keine Ehre – So funktioniert der Private-Key-Betrug

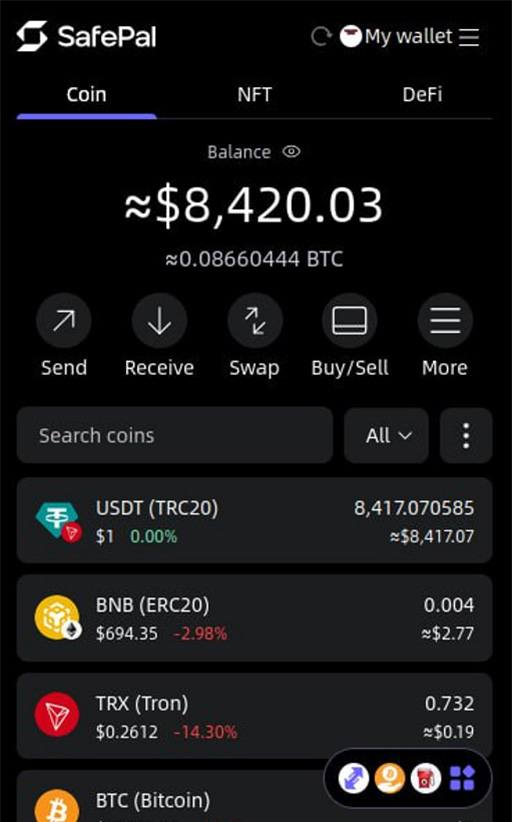

Eine von Kaspersky beobachtete Wallet enthielt etwa 8.000 USDT in USDT im Tron -Netzwerk. Um auf diese Gelder zuzugreifen, müsste ein Dieb zunächst TRX, den nativen Token der Blockchain, senden, um die Netzwerkgebühren zu decken.

Betrugsgeschäfte: Quelle – Tron Network

Der Plan zielt in erster Linie auf Einzelpersonen ab, die den vermeintlich „dummen“ Fehler anderer ausnutzen wollen. Sobald diese digitalen Diebe sich im Köder-Wallet befinden, finden sie es gefüllt mit USDT, einem an den US-Dollar gebundenen TRC20-Token.

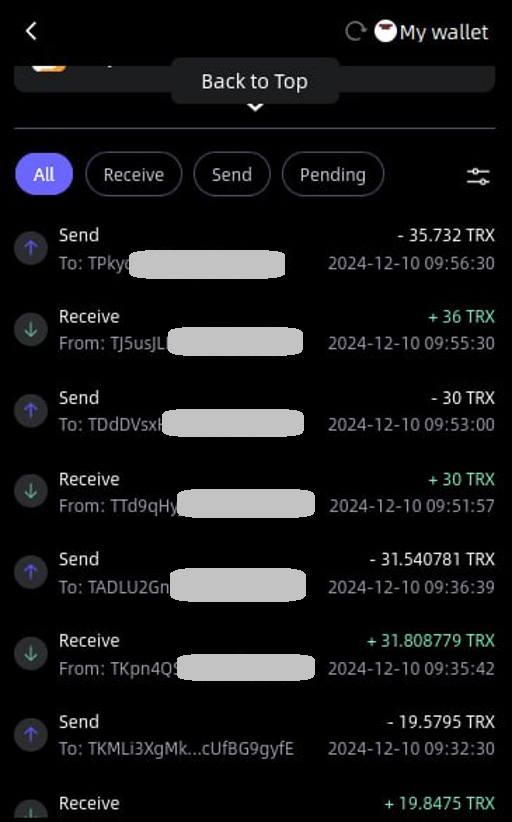

Da in der Wallet nicht genügend TRX für Abhebungen vorhanden ist, werden sie aufgefordert, Gelder aus ihren eigenen Wallets zu senden. Diese Aktion löst den „Siphon“ aus, der den TRX an die Adresse des Betrügers umleitet.

Betrugsgeschäfte: Quelle – Tron Network

Die Betrüger haben das System manipuliert und sobald der TRX gesendet wird, wird er sofort auf eine separate Wallet umgeleitet, die von den Angreifern kontrolliert wird, sodass der Dieb mit leeren Händen zurückbleibt.

Kasperskys Analyse verglich die Betrüger mit digitalen Robin Hoods, die es auf unethische Akteure im Kryptoraum abgesehen haben. Letztendlich bleiben jedoch diejenigen Opfer, die ihre Gier wichtiger machen als ihre Vorsicht.

Das Sicherheitsunternehmen fordert Krypto-Benutzer auf, bei der wiederholten Verwendung dent Startphrasen in mehreren Kommentaren vorsichtig zu sein. Dabei könnte es sich um eine gut geplante und koordinierte Operation handeln, um ihr Vermögen zu stehlen.

Betrugskampagnen, die auf Kryptonutzer abzielen

Die Erkenntnisse von Kaspersky gehen über Seed-Phrase-Betrug hinaus. Im August hat das Global Emergency Response Team (GERT) des Unternehmens eine größere Betrugskampagne dent , die sich weltweit an Windows- und macOS-Benutzer richtet.

Diese Operation nutzt ausgefeilte gefälschte Websites, um legitime Dienste wie Kryptoplattformen, Online-Rollenspiele und KI-Tools nachzuahmen. Diese raffinierten Nachahmungen sollen Opfer dazu verleiten, vertrauliche Informationen weiterzugeben oder Malware herunterzuladen.

„Die Korrelation zwischen verschiedenen Teilen dieser Kampagne und ihrer gemeinsamen Infrastruktur lässt auf eine gut organisierte Operation schließen, die möglicherweise mit einem einzelnen Akteur oder einer Gruppe mit spezifischen finanziellen Motiven verbunden ist“, erklärte Ayman Shaaban, Leiter der dent Response bei Kaspersky GERT.

Die Untersuchung von Kaspersky mit dem Namen „Tusk“ ergab , dass die Kampagne verschiedene Unteroperationen umfasst, die auf Krypto-, Spiele- und KI-bezogene Themen abzielen. Die bösartige Infrastruktur erstreckt sich auch auf 16 weitere Themen, entweder stillgelegte Unterkampagnen oder neue, die noch gestartet werden müssen.

Bei der Untersuchung aufgedeckte Schadcode-Stränge zeigten, dass die Kommunikation zwischen den Servern der Angreifer auf Russisch erfolgte, mit Verweisen auf den Begriff „Mammut“ („Мамонт“), umgangssprachlich für „Opfer“ unter russischsprachigen Bedrohungsakteuren. Dieser sprachliche Hinweis trug zum Namen der Kampagne bei.

Die Tusk-Kampagne setzt Info-Stealer-Malware wie Danabot und Stealc sowie Clipper zur Überwachung der Zwischenablage ein, von denen einige in Go geschriebene Open-Source-Varianten sind. Info-Stealer trac dent , Wallet-Details und andere sensible Informationen, während Clipper in die Zwischenablage kopierte Kryptowährungs-Wallet-Adressen abfangen und sie durch bösartige Adressen ersetzen, die von den Angreifern kontrolliert werden.

Bitcoin

Bitcoin  Ethereum

Ethereum  Tether

Tether  Dogecoin

Dogecoin  USDC

USDC  Cardano

Cardano  TRON

TRON  Chainlink

Chainlink  Hedera

Hedera  Stellar

Stellar  Bitcoin Cash

Bitcoin Cash  LEO Token

LEO Token  Litecoin

Litecoin  Cronos

Cronos  Ethereum Classic

Ethereum Classic  Monero

Monero  Dai

Dai  Algorand

Algorand  OKB

OKB  Cosmos Hub

Cosmos Hub  Stacks

Stacks  Theta Network

Theta Network  Gate

Gate  Tezos

Tezos  Maker

Maker  KuCoin

KuCoin  IOTA

IOTA  Zcash

Zcash  NEO

NEO  Polygon

Polygon  Synthetix Network

Synthetix Network  Tether Gold

Tether Gold  Dash

Dash  TrueUSD

TrueUSD  Holo

Holo  Zilliqa

Zilliqa  0x Protocol

0x Protocol  Enjin Coin

Enjin Coin  Basic Attention

Basic Attention  Qtum

Qtum  Siacoin

Siacoin  Ravencoin

Ravencoin  Decred

Decred  NEM

NEM  DigiByte

DigiByte  Ontology

Ontology  Nano

Nano  Huobi

Huobi  Bitcoin Gold

Bitcoin Gold  Status

Status  Lisk

Lisk  Waves

Waves  Hive

Hive  Numeraire

Numeraire  Steem

Steem  Pax Dollar

Pax Dollar  BUSD

BUSD  OMG Network

OMG Network  Ren

Ren  Bitcoin Diamond

Bitcoin Diamond