Kaspersky: Los principales estafadores atacan a los ladrones digitales con claves de billetera criptográfica falsas para robar fondos

La empresa de ciberseguridad Kaspersky ha descubierto una estafa única dirigida a los ladrones de criptomonedas. El plan atrae a posibles oportunistas con carteras criptográficas aparentemente cargadas, sólo para desviar sus fondos cuando intentan acceder al cebo. Esta ingeniosa táctica demuestra la creciente sofisticación de los ciberdelincuentes en el espacio de los activos digitales.

Según Kaspersky, los principales estafadores se hacen pasar por usuarios ingenuos de criptomonedas al compartir públicamente frases iniciales, las claves necesarias para acceder a carteras criptográficas, en los comentarios de YouTube. Estos comentarios, publicados por cuentas recién creadas, a menudo incluyen una petición de ayuda para transferir fondos desde una billetera que supuestamente contiene activos importantes.

“Los estafadores han inventado un nuevo truco… Publican frases iniciales de billeteras criptográficas en comentarios de YouTube utilizando cuentas recién creadas”, detalló el analista de Kaspersky Mikhail Sytnik en una publicación reciente en el blog .

No hay honor entre los ladrones: cómo funciona la estafa de la clave privada

Una billetera observada por Kaspersky contenía aproximadamente $8,000 en USDT en la red Tron . Para acceder a estos fondos, un ladrón primero tendría que enviar TRX, el token nativo de blockchain, para cubrir las tarifas de la red.

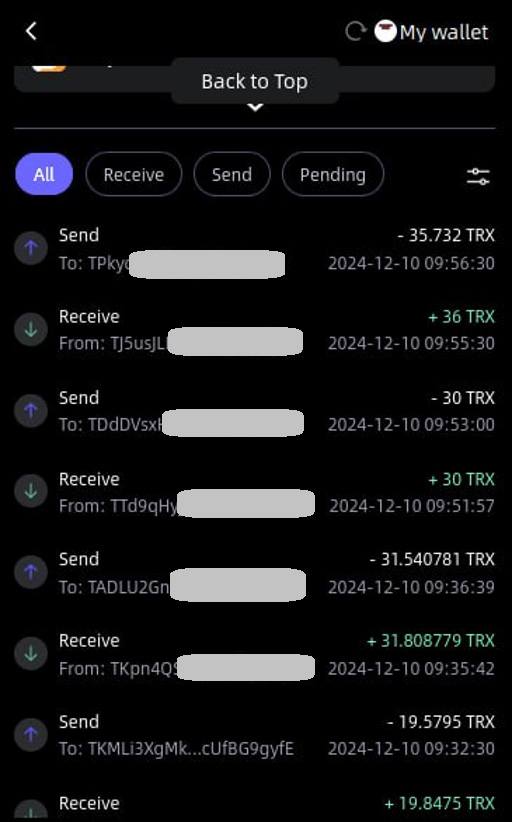

Operaciones fraudulentas: Fuente – Tron Network

El plan se aprovecha principalmente de personas que buscan explotar el error supuestamente “tonto” de otros. Una vez dentro de la billetera cebo, estos ladrones digitales la encuentran llena de USDT, un token TRC20 vinculado al dólar estadounidense.

Dado que la billetera carece de TRX suficiente para realizar retiros, se les solicita que envíen fondos desde sus propias billeteras. Esta acción activa el “sifón”, desviando el TRX a la dirección del estafador.

Operaciones fraudulentas: Fuente – Tron Network

Los estafadores han manipulado el sistema y, tan pronto como se envía el TRX, se redirige inmediatamente a una billetera separada controlada por los atacantes, dejando al ladrón con las manos vacías.

El análisis de Kaspersky comparó a los estafadores con Robin Hoods digitales, apuntando a actores poco éticos en el espacio criptográfico. Sin embargo, las víctimas finales siguen siendo aquellos que permiten que su codicia supere su precaución.

La compañía de seguridad insta a los usuarios de criptomonedas a tener cuidado con el uso repetido de frases iniciales dent en múltiples comentarios. Esta podría ser una operación bien planificada y coordinada para robar sus activos.

Campañas de estafa dirigidas a usuarios de criptomonedas

Los hallazgos de Kaspersky van más allá de las estafas de frases iniciales. En agosto, el Equipo Global de Respuesta a Emergencias (GERT) de la compañía dent una campaña de fraude más grande dirigida a usuarios de Windows y macOS en todo el mundo.

Esta operación emplea sitios web falsos pulidos para imitar servicios legítimos, como plataformas criptográficas, juegos de rol en línea y herramientas de inteligencia artificial. Estas sofisticadas imitaciones están diseñadas para atraer a las víctimas para que compartan información confidencial o descarguen malware.

“La correlación entre las diferentes partes de esta campaña y su infraestructura compartida sugiere una operación bien organizada, posiblemente vinculada a un único actor o grupo con motivos financieros específicos”, afirmó Ayman Shaaban, jefe de respuesta a dent del GERT de Kaspersky.

Apodada “Tusk”, la investigación de Kaspersky reveló que la campaña incluye varias suboperaciones dirigidas a temas relacionados con las criptomonedas, los juegos y la inteligencia artificial. La infraestructura maliciosa también se extiende a otros 16 temas, ya sean subcampañas retiradas o otras nuevas que aún no se han lanzado.

Las cadenas de código malicioso descubiertas durante la investigación mostraron comunicación entre los servidores de los atacantes en ruso, con referencias al término “Mammoth” (“Мамонт”), jerga para “víctima” entre los actores de amenazas de habla rusa. Esta pista lingüística contribuyó al nombre de la campaña.

La campaña de Tusk emplea malware ladrón de información como Danabot y Stealc, así como cortapelos que monitorean el portapapeles, algunos de los cuales son variantes de código abierto escritas en Go. Los ladrones de información trac dent , detalles de billeteras y otra información confidencial, mientras que los cortapelos interceptan direcciones de billeteras de criptomonedas copiadas en portapapeles, reemplazándolas con direcciones maliciosas controladas por los atacantes.

Bitcoin

Bitcoin  Ethereum

Ethereum  Tether

Tether  Dogecoin

Dogecoin  USDC

USDC  Cardano

Cardano  TRON

TRON  Chainlink

Chainlink  Hedera

Hedera  Stellar

Stellar  Bitcoin Cash

Bitcoin Cash  LEO Token

LEO Token  Litecoin

Litecoin  Cronos

Cronos  Ethereum Classic

Ethereum Classic  Monero

Monero  Dai

Dai  OKB

OKB  Algorand

Algorand  Cosmos Hub

Cosmos Hub  Stacks

Stacks  Theta Network

Theta Network  Gate

Gate  Tezos

Tezos  Maker

Maker  KuCoin

KuCoin  Zcash

Zcash  IOTA

IOTA  NEO

NEO  Polygon

Polygon  Synthetix Network

Synthetix Network  Tether Gold

Tether Gold  Dash

Dash  TrueUSD

TrueUSD  Holo

Holo  Zilliqa

Zilliqa  0x Protocol

0x Protocol  Enjin Coin

Enjin Coin  Basic Attention

Basic Attention  Qtum

Qtum  Siacoin

Siacoin  Ravencoin

Ravencoin  Decred

Decred  NEM

NEM  DigiByte

DigiByte  Ontology

Ontology  Nano

Nano  Bitcoin Gold

Bitcoin Gold  Huobi

Huobi  Status

Status  Hive

Hive  Lisk

Lisk  Waves

Waves  Numeraire

Numeraire  Steem

Steem  Pax Dollar

Pax Dollar  BUSD

BUSD  OMG Network

OMG Network  Ren

Ren  Bitcoin Diamond

Bitcoin Diamond