Betrüger nutzen gefälschte E-Mails zu Ledger-Datenverletzungen, um Kryptowährungen zu stehlen

Berichten zufolge zielt eine neue Phishing-Kampagne mit gefälschten Benachrichtigungs-E-Mails über Datenschutzverletzungen auf Benutzer von Ledger-Hardware-Wallets ab.

Sicherheitsforscher von BleepingComputer berichteten, dass Betrüger E-Mails an Benutzer senden, die scheinbar von der offiziellen Support-Adresse von Ledger stammen. Ihnen zufolge wird in der Nachricht behauptet, dass Benutzer ihre Wiederherstellungsphrasen aufgrund einer Sicherheitsverletzung überprüfen müssen.

Berichten zufolge begann der Betrug am 15. Dezember 2024 und nutzt die Amazon AWS-Infrastruktur, um legitim zu wirken. Diese Phishing-Versuche zielen darauf ab, die aus 24 Wörtern bestehenden Wiederherstellungsphrasen der Benutzer zu stehlen, wodurch Angreifer vollständigen Zugriff auf die Kryptowährungsgelder der Opfer erhalten würden.

Die Kampagne scheint besonders effektiv zu sein, da sie echte Bedenken ausnutzt, die sich aus Ledgers vorherigem Datenverstoß im Jahr 2020 ergeben, bei dem Kundeninformationen tatsächlich offengelegt wurden.

Krypto-Phishing-Kampagne scheint offiziell

Die betrügerischen E-Mails folgen einem sorgfältigen Muster, das darauf ausgelegt ist, offiziell zu wirken. Sie kommen mit der Betreffzeile „Sicherheitswarnung: Datenschutzverletzung kann Ihre Wiederherstellungsphrase offenlegen“ und scheinen von „Ledger support@ledger.com “ zu stammen. Allerdings stellten die Ermittler fest, dass Betrüger tatsächlich die E-Mail-Marketing-Plattform SendGrid nutzen, um diese Nachrichten zu verbreiten.

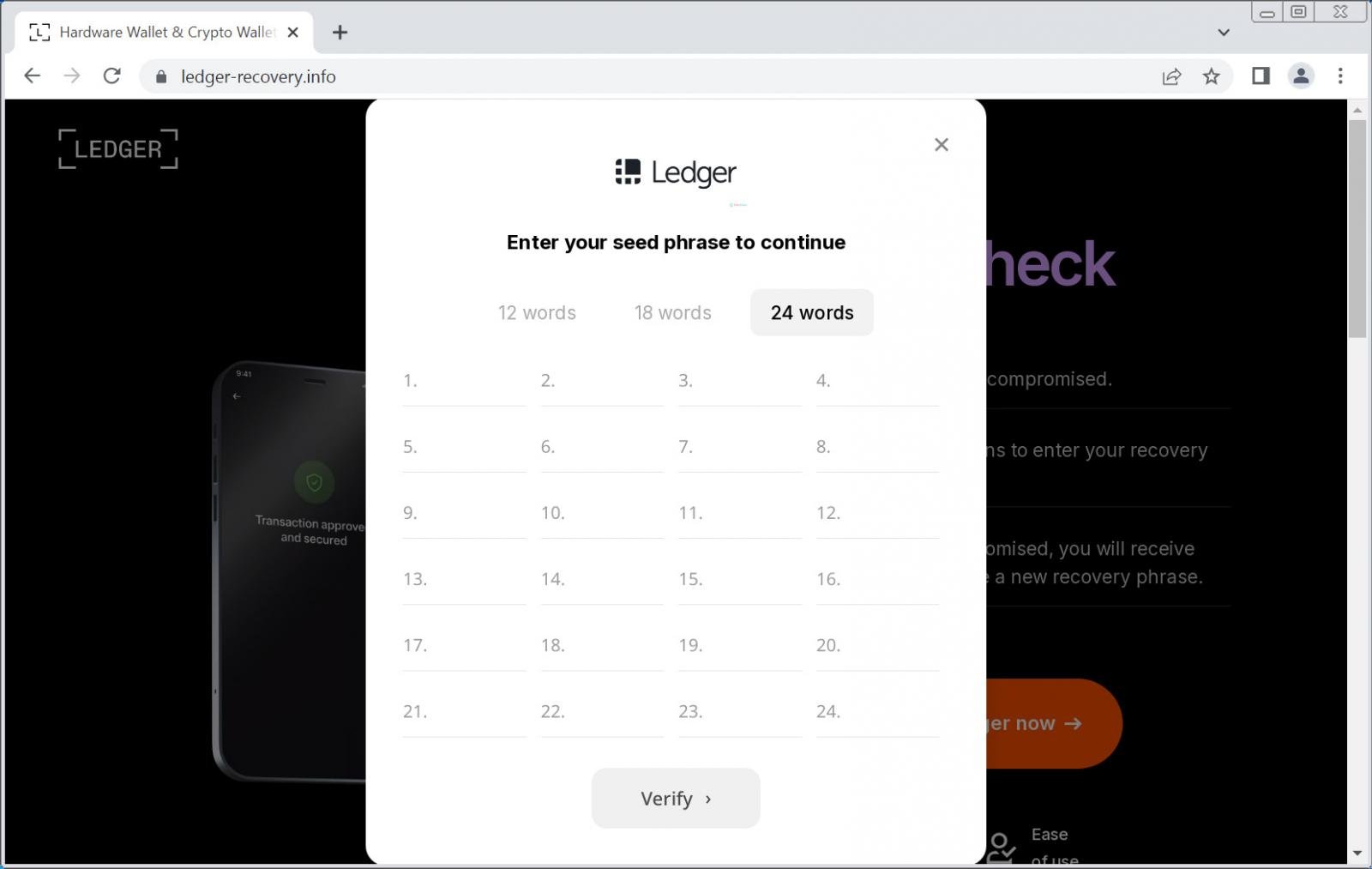

Wenn Benutzer in diesen E-Mails auf die Schaltfläche „Meine Wiederherstellungsphrase überprüfen“ klicken, werden sie durch mehrere Phasen weitergeleitet. Die erste Weiterleitung führt zu einer Amazon AWS-Website mit einer verdächtigen URL: product-ledg.s3.us-west-1.amazonaws.com. Von dort werden Benutzer auf eine Phishing-Site weitergeleitet.

Die Phishing-Website weist klare technische Möglichkeiten auf. Es umfasst ein Verifizierungssystem, das jedes eingegebene Wort mit den 2.048 gültigen Wörtern vergleicht, die in Phrasen zur Kryptowährungswiederherstellung verwendet werden. Diese Echtzeitvalidierung lässt die Website für Opfer legitimer erscheinen.

Die Angreifer fügten außerdem ein weiteres irreführendes Element hinzu: Die Website behauptet immer, die eingegebene Phrase sei ungültig, um mehrere Versuche zu fördern und wahrscheinlich noch einmal zu überprüfen, ob sie die richtigen Wiederherstellungswörter erhalten haben.

Es wurden auch weitere Versionen dieser Betrugsmasche dent . Einige E-Mails geben vor, Benachrichtigungen über Firmware-Updates zu sein, verfolgen aber das gleiche Ziel: Sie stehlen die Wiederherstellungsphrasen der Benutzer, um Zugriff auf ihre Kryptowährungs-Wallets zu erhalten. Jedes eingegebene Wort wird sofort an die Server der Angreifer übermittelt.

Screenshot der gefälschten Seite, die versucht, die Wiederherstellungsphrase von Legder-Benutzern zu stehlen. Quelle: BleepingComputer

Ledger hat mehrere Sicherheitserinnerungen herausgegeben

Als Reaktion auf diese Phishing-Kampagne hat Ledger seitdem mehrere Sicherheitshinweise herausgegeben. Das Unternehmen betont, dass es niemals Wiederherstellungsphrasen per E-Mail, über Websites oder auf andere Weise anfordern wird.

Einige seitdem geteilte Sicherheitsempfehlungen erinnern Benutzer daran, dass die einzige legitime Verwendung einer Wiederherstellungsphrase bei der Ersteinrichtung einer neuen Hardware-Wallet oder bei der Wiederherstellung des Zugriffs auf eine bestehende Wallet besteht – und diese Aktionen nur auf dem physischen Ledger-Gerät selbst durchgeführt werden sollten .

Sicherheitsempfehlungen für Benutzer zum Selbstschutz erinnern sie auch daran, die Webadresse von Ledger (ledger.com) immer direkt in den Browser einzugeben, anstatt auf E-Mail-Links zu klicken.

Zweitens wurde Benutzern empfohlen, E-Mails, die angeblich von Ledger stammen, mit äußerster Vorsicht zu behandeln, insbesondere solche, in denen Datenschutzverletzungen erwähnt werden oder sofortiges Handeln erforderlich ist. Drittens wurden Benutzer an die Offline-Speicherung von Wiederherstellungsphrasen erinnert, vorzugsweise an einem sicheren physischen Ort, entfernt von digitalen Geräten.

Für diejenigen, die möglicherweise bereits mit verdächtigen E-Mails oder Websites interagiert haben, rieten sie zum sofortigen Handeln. Benutzer, die ihre Wiederherstellungsphrase auf einer Website eingegeben haben, sollten ihr Geld sofort auf eine neue Wallet mit einer neuen Wiederherstellungsphrase überweisen. Die ursprüngliche Wallet sollte als kompromittiert betrachtet werden und nicht mehr zum Speichern von Kryptowährungen verwendet werden.

Bitcoin

Bitcoin  Ethereum

Ethereum  Tether

Tether  Dogecoin

Dogecoin  USDC

USDC  Cardano

Cardano  TRON

TRON  Chainlink

Chainlink  Hedera

Hedera  Stellar

Stellar  Bitcoin Cash

Bitcoin Cash  LEO Token

LEO Token  Litecoin

Litecoin  Cronos

Cronos  Ethereum Classic

Ethereum Classic  Monero

Monero  Dai

Dai  OKB

OKB  Algorand

Algorand  Cosmos Hub

Cosmos Hub  Theta Network

Theta Network  Stacks

Stacks  Gate

Gate  KuCoin

KuCoin  Maker

Maker  Tezos

Tezos  IOTA

IOTA  NEO

NEO  Zcash

Zcash  Polygon

Polygon  Synthetix Network

Synthetix Network  Tether Gold

Tether Gold  TrueUSD

TrueUSD  Dash

Dash  Holo

Holo  Zilliqa

Zilliqa  0x Protocol

0x Protocol  Enjin Coin

Enjin Coin  Basic Attention

Basic Attention  Qtum

Qtum  Siacoin

Siacoin  Ravencoin

Ravencoin  Decred

Decred  NEM

NEM  Ontology

Ontology  DigiByte

DigiByte  Huobi

Huobi  Nano

Nano  Bitcoin Gold

Bitcoin Gold  Hive

Hive  Status

Status  Waves

Waves  Lisk

Lisk  Steem

Steem  Numeraire

Numeraire  Pax Dollar

Pax Dollar  BUSD

BUSD  OMG Network

OMG Network  Ren

Ren  Bitcoin Diamond

Bitcoin Diamond  Bytom

Bytom